1. 개요

C/S 진단을 위한 네트워크 프록시 도구인 Echo Mirage에 대해 설명한다.

Echo Mirage는 애플리케이션 프로세스에 연결하여 동작하는 네트워크 통신을 모니터링할 수 있는 프리웨어이다.

네트워크 프록시 도구로 HTTP 패킷이 아닌 TCP 패킷 또한 캡처가 가능하며 로컬에서 데이터를 보거나 수정이 가능하다. Open SSL을 사용하는 경우에도 연결하여 평문으로 데이터를 볼 수 있다.

Echo Mirage는 실행중인 프로세스에 Attach되거나 새롭게 프로세스를 실행(Spawn)할 수 있다. 이러한 유형의 보안 테스트는 C/S 응용 프로그램 보안 테스트에 유용하다.

2. 다운로드

https://echo-mirage.software.informer.com/download/

Download Echo Mirage by Wildcroft Security Ltd.

We do not have a download file for the latest version (3.1), but you can try downloading it from the developer's site Download version 1.2 from Software Informer Scanned by 73 antivirus programs on Sep 16, 2021. The file is clean, see the report. Version

echo-mirage.software.informer.com

3. 프로그램 구분

3-1. Proxy 인식 클라이언트

프록시 서버를 설정하여 통신이 가능한 클라이언트 프로그램의 경우 사용자의 시스템에 설치되어 실행되며, 시스템의 자원을 활용하고 로컬 시스템의 보안에 의존하게 된다. Burp Suite와 같은 도구를 사용하여 이러한 클라이언트 프로그램을 테스트할 수 있다.

프로그램의 예시로는 MS Outlook, Google Talk, Yahoo Messenger 등이 있다.

3-2. Proxy를 인식하지 않는 클라이언트

클라이언트가 프록시 서버를 설정할 수 없는 경우이다. 이러한 클라이언트 프로그램은 프록시를 사용할 수 없기 때문에 Echo Mirage를 사용하여 침투테스트를 수행해볼 수 있다.

Echo Mirage를 사용하면 암호화되거나 암호화되지 않은 세션에 관계없이 교환되는 데이터를 보고 편집할 수 있다. 악성 프로그램을 분석하는 경우에도 사용될 수 있으며, 공격/페이로드에 의해 사용자 시스템이 손상된 경우 Echo Mirage를 이용하여 프로세스에 직접 연결할 수 있으며, 공격자의 시스템과 공격 대상자의 시스템 간의 통신을 가로챌 수 있다. 이를 통해 공격자가 공격 대상자의 컴퓨터에서 찾고 있는 정보의 종류를 파악할 수 있다.

4. 사용법

4-1. 프로그램 직접 실행(Execute Application) [Ctrl + E]

바이너리 실행 파일을 직접 인자와 함께 실행하여 프로세스를 실행(Spawn)한다.

바이너리가 위치한 경로를 선택하고 진단을 수행한다. Parameter가 확실하지 않은 경우에는 비워둔다.

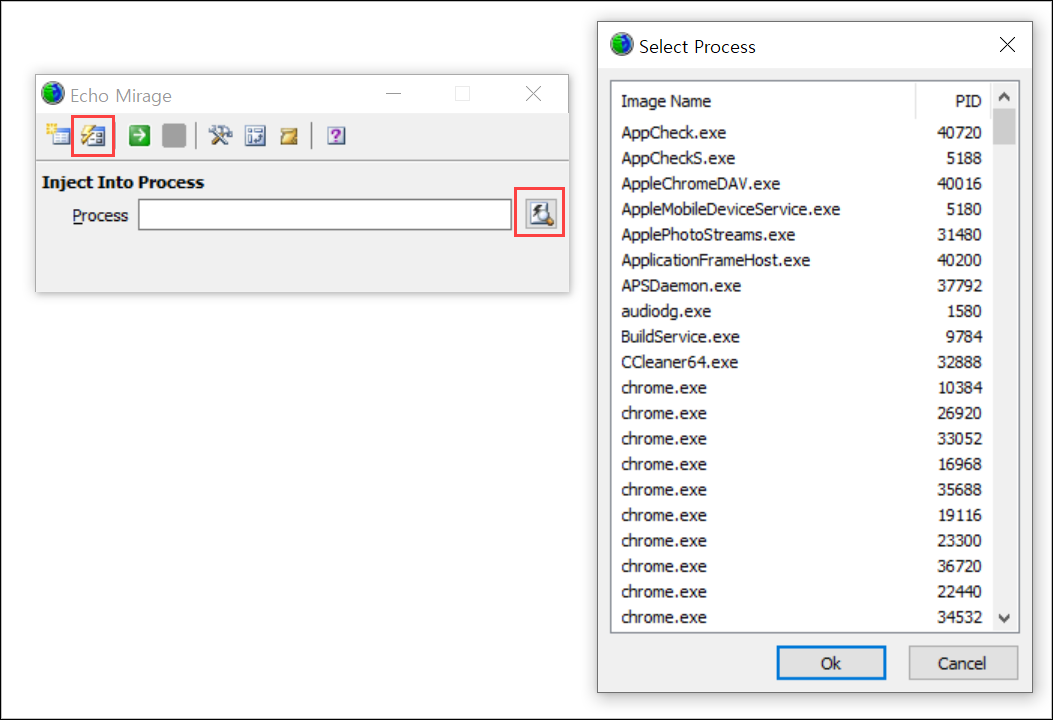

4-2. 실행중인 프로세스에 Attach [Ctrl + I]

그림의 빨간 박스 순서대로 진행 후 진단하고자 하는 프로세스(PID)를 선택하면 된다.

4-3. Traffic Log

트래픽 로그는 전체 통신에 대한 자세한 기록을 작성한다. Intercept에서 패킷을 놓쳤더라도 Log에서 다시 패킷을 확인할 수 있다.

4-4. Rules

프로그램에서 특정 연결을 가로채는 규칙을 생성할 수 잇다.

인바운드 트래픽이나 아웃바운드 트래픽만 가로채도록 규칙을 생성할 수도 있고 특정 포트, 주소로의 규칙을 생성할 수 있다.

- Rules 세팅

· Enabled : 해당 Content가 들어간 패킷을 흘려 보냄

· Intercept : 해당 Content가 들어간 패킷을 가로채기

· Ignore : 해당 패킷 무시

· Log : 해당 Content가 들어간 패킷을 로그에 저장

· Direction : Outbound, Inbound ,Any 설정으로 패킷을 잡음

· Address, Port : 목적지 주소, 포트

· Contents : Options에서 선택한 사항에 적용하고 싶은 단어를 적음

'Security > Network' 카테고리의 다른 글

| [Kali] wifi 비밀번호 crack 실습 (0) | 2021.01.08 |

|---|---|

| [VMware] USB 외장 랜카드 연결하기 (0) | 2021.01.06 |

| [SDN] mininet 환경 구성하기, 설치 (0) | 2020.12.17 |

| [GNS3] EIGRP 라우팅 프로토콜 (0) | 2020.12.01 |

| [GNS3] RIP 라우팅 프로토콜 (0) | 2020.11.30 |