반응형

개요

JEB 디컴파일러에서 프리다 후킹스크립트를 생성하는 스크립트를 설치하고 사용한다.

다운로드 및 설치

깃허브 페이지: https://github.com/Hamz-a/jeb4frida

GitHub - Hamz-a/jeb4frida: Generate Frida hooks directly from JEB!

Generate Frida hooks directly from JEB! Contribute to Hamz-a/jeb4frida development by creating an account on GitHub.

github.com

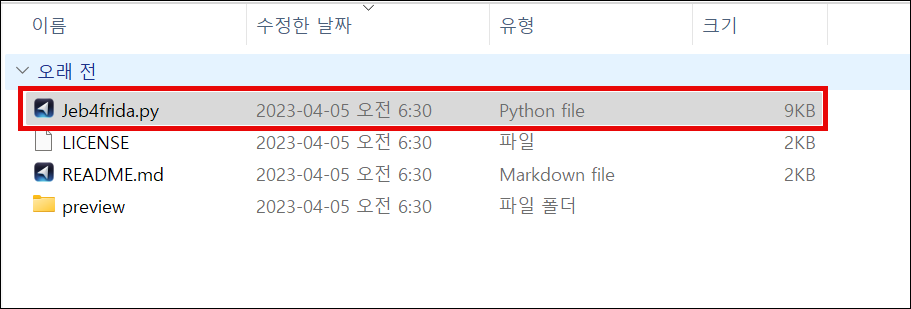

압축파일로 받으면 폴더에 'Jeb4frida.py' 파일이 스크립트 파일이다. 해당 파일을 JEB가 설치된 경로의 '/scripts' 에 복사한다.

사용

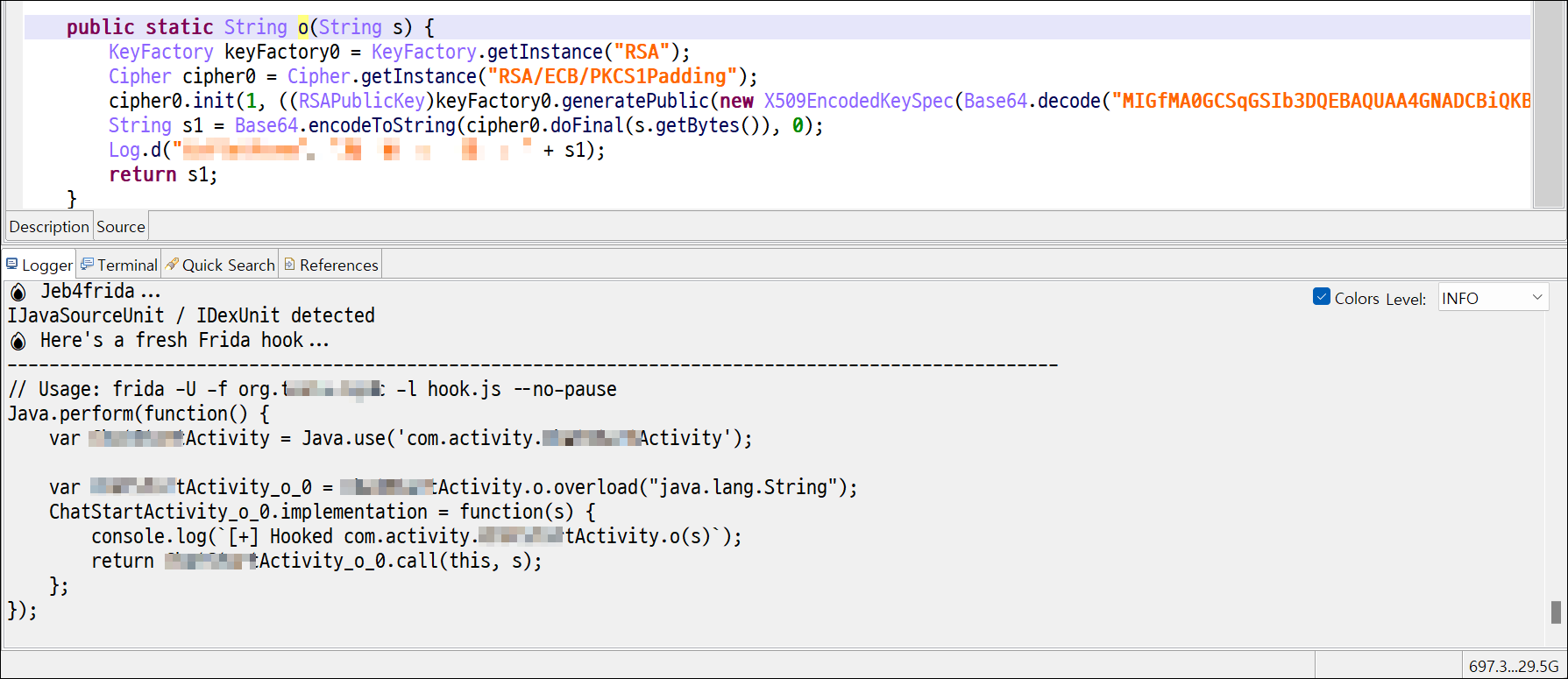

JEB를 재시작 한 후 분석할 함수명에 커서를 위치시킨다.

File > Scripts > Registered > Jeb4Frida 선택

JEB의 Logger에서 후킹 스크립트를 확인할 수 있다.

메소드 오버로딩, 인자에 맞게 후킹 스크립트가 작성된 것을 확인할 수 있다. 함수가 호출될 때 로그만 출력하지만 상황에 맞게 인자 변조 등 작업을 수행할 수 있다.

프리다 최신버전은 --no-pause 옵션을 사용하지 않는다. 이부분만 스크립트에서 수정해서 실행하면 된다.

'Security > Mobile' 카테고리의 다른 글

| [안드로이드 모의해킹] Dynamic DEX Loading 분석하기 (1) | 2024.08.24 |

|---|---|

| [안드로이드] JNI(Java Native Interface)에 대해 1 (0) | 2024.08.17 |

| [안드로이드 모의해킹] Magisk 루팅 원리와 기능 (1) | 2023.12.20 |

| [안드로이드 모의해킹] Zygote와 Zygisk (0) | 2023.12.13 |

| [안드로이드 모의해킹] 안드로이드 에뮬레이터와 adb 설정 (1) | 2023.12.06 |