반응형

직접 연구하여 작성한 자료입니다. 공식 출처가 명시되지 않은 자료의 무단 복제, 사용을 금지합니다.

공격 기법은 학습용, 허가된 환경에서 실습 바랍니다. 실 운영망 대상 공격은 처벌받습니다. (정보통신망법 제48조 1항)

학습자료 apk파일은 https://github.com/colfax0483/Vulnerable_apk 에서 clone할 수 있습니다.

개요

이전 포스트에서 이어지는 글입니다.

[Security/Mobile] - [안드로이드 모의해킹] 안드로이드 정적 분석 실습 Q1 part1

[Security/Mobile] - [안드로이드 모의해킹] 안드로이드 정적 분석 실습 Q1 part2

Part 3.

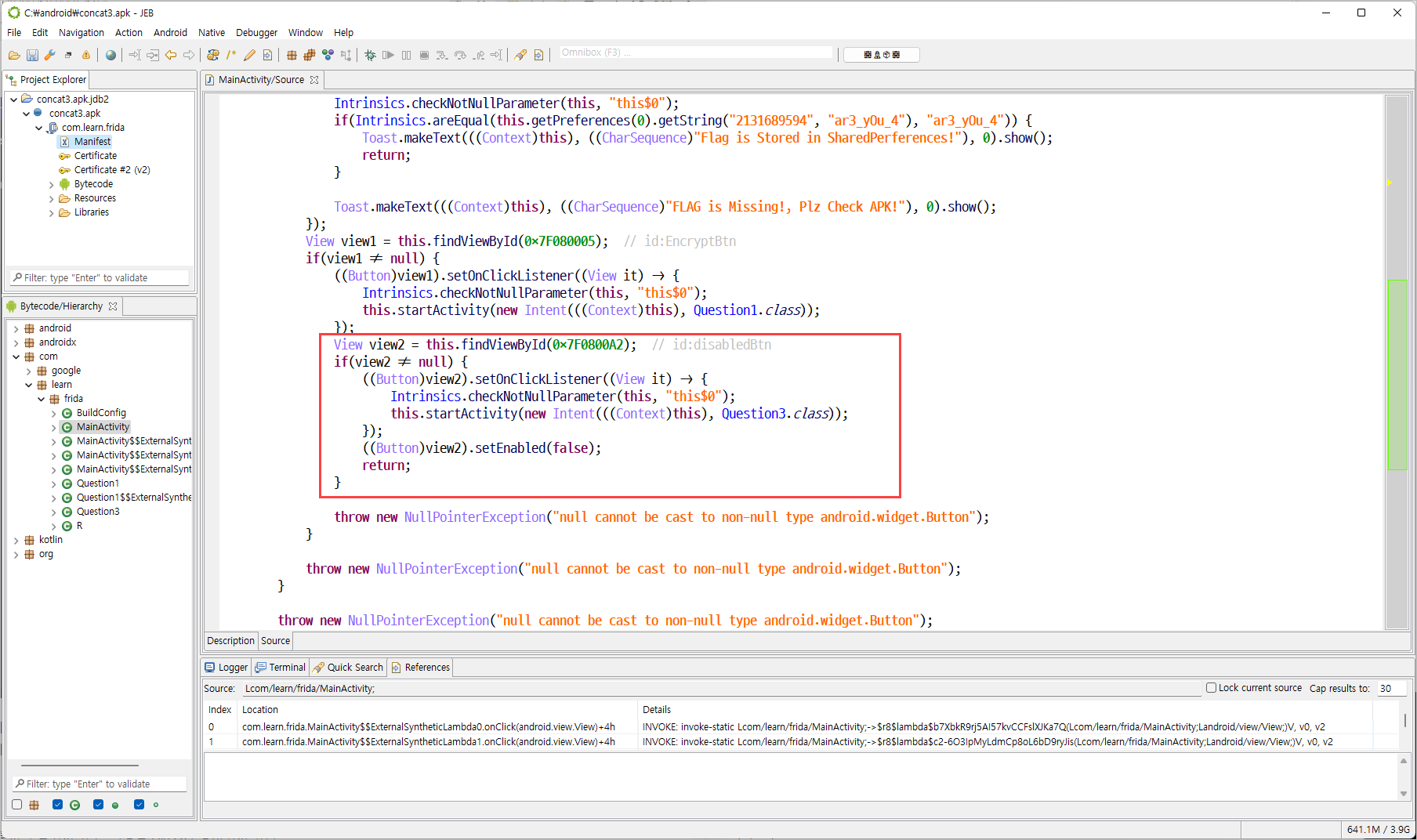

세 번째 버튼은 클릭할 수 없도록 비활성화 되어 있다. 앱에서 사용 불가능하도록 disabled 처리된 기능에 대해서는 점검을 하지 않고 넘어가는 일이 없도록 의도한 기능이다.

MainActivity.class

Part2와 동일하게 MainActivity.class에 버튼이 포함되어 있고, 실행할 Class(Question3.class)가 명시되어 있다.

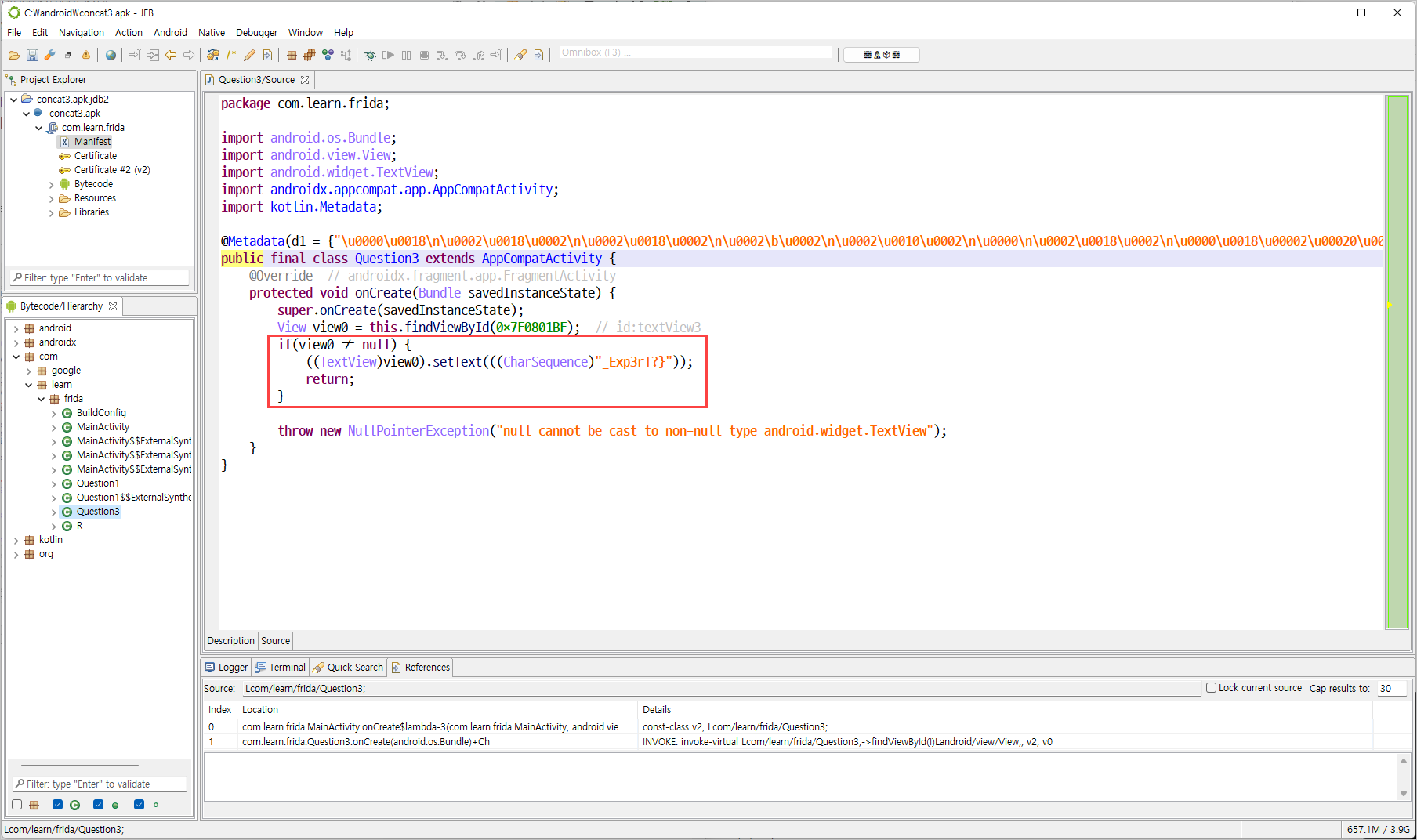

Question3.class

마지막 flag를 찾았다.

'Security > Mobile' 카테고리의 다른 글

| [AOSP] Ubuntu에서 안드로이드 13 빌드하기 2 (0) | 2023.09.23 |

|---|---|

| [AOSP] Ubuntu에서 안드로이드 13 빌드하기 (1) | 2023.09.16 |

| [안드로이드 모의해킹] 안드로이드 정적 분석 실습 Q1 part2 (0) | 2023.07.15 |

| [안드로이드 모의해킹] 안드로이드 정적 분석 실습 Q1 part1 (0) | 2023.07.08 |

| [안드로이드 모의해킹] HTTP/S 패킷 스니핑, 변조하기 (2) | 2023.06.03 |